06 dicas para proteger sua rede contra ameaças e invasões

Vou compartilhar aqui algumas dicas essenciais(e óbvias) para que você possa proteger sua rede!

As dicas que serão compartilhadas aqui são úteis para qualquer sistema, não só para o MikroTik RouterOS.

Dia 01 – Mantenha o sistema atualizado

Manter o sistema atualizado é uma boa prática de segurança pois novas atualizações trazem correções importantes para proteção e ou desempenho do equipamento.

Mas veja só! Não estou dizendo que você deve sair atualizando tudo, as atualizações sim trazem correções, mas também trazem bugs.

Sim, isso mesmo! Como tudo que é feito pelo homem, sempre há possibilidade de erro.

Para evitar que ocasione problemas em seu sistema em produção, primeiro analise, pesquise em fórus, veja se de fato aquela versão disponibilizada é estável e que não há nenhum report de bug.

Pra mim o ideal é esperar pelo menos 1 mês após o lançamento da atualização mais recente, como já trabalhei em uma empresa de desenvolvimento de software e vivenciei de perto este submundo(eu fazia parte da equipe de suporte), julgo ser o tempo suficiente para que seja lançado uma nova correção antes que afete um maior número de usuários.

Dica 02 – Utilize usuário e senha forte para acesso

Parece algo bobo e improvável que ainda tem quem faça o uso de senha fácil em equipamentos que deveriam ter a segurança reforçada, mas infelizmente é muito comum.

Já vi e vejo muito isso em minha jornada de suporte para provedores de internet.

Senhas default ou genéricas colocam em risco um equipamento que está exposto à internet pois existem diversos BOTS escaneando servidores com IP Público, sem falar que te aquele concorrente que gosta de perder o tempo sacaneando os outros.

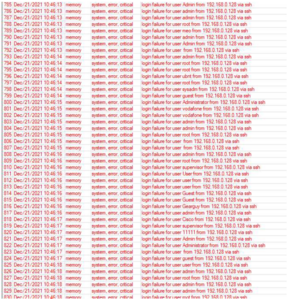

Com certeza você já deve ter visto algumas tentativas como estas da imagem abaixo:

Na imagem é possível notas várias tentativas de login sem sucesso, veja que a maioria são de logins conhecidos, muitos deles são logins de acesso padrão de fábrica.

Há inúmeras listas de login e senha que são utilizadas em ataques BRUTE FORCE, ou, Ataque de Força Bruta, uma técnia antiga, mas que ainda consegue obter acesso á inúmeros equipamentos desprotegidos e que são utilizados como origem de ataque DOS e ou DDOS, e também para mineração de criptomoedas.

O usuo de usuário e senha fortes vão lhe ajudar a manter o equipamento seguro.

Dica 03 – Limite o acesso do equipamento

O limite de quem pode acessar o equipamento é muito importante, além de evitar sabotagens também diminui o risco de alterações acidentais.

Nuna utilize umúnico usuário para todos, assim você poderá analisar os logs, identificar e controlar possíveis incidentes.

Todos os sistemas disponibilizam uma opção de grupo de usuários, nele você pode delimitar o que os usuários podem ou não ver ou fazer no equipamento.

No MikroTik por exemplo já três opções pré-definidas: Read, Write e Full.

- Read – Somente leitura – Como o próprio nome diz, cadastrando um usuário neste grupo só será possível visualizar as informações do equipamento.

- Write – Escrita – Este grupo permite a leitura e escrita, mas não permite todas as alterações. as que são consideradas críticas não são permitidas.

- Full – Completo – Este grupo permite o acesso completo ao equipamento, onde só deve ser utilizado pelo admin do sistema.

No MikroTik também é possível criar seu próprio perfil de grupo, assim limitando ou concedendo acessos mais específicos para os usuários de acordo com a necessidade, sem a necessdade de fornecer acesso full para todos.

Isso é tudo? Não!

Existem outras práticas avançadas para limitar o acesso, tais como o acesso permitido via RADIUS ou pelo uso de Chave RSA.

Dica 04 – Desative pacotes e serviços desnecessários, feche portas de serviços não utilizados

Você sabia que existem vários MikroTik por aí que não possuem interface de rede sem fio e estão com o pacote wireless habilitado? (Seu equipamento pode ser um deles!)

Parece uma bobeira, mas é verdade, muitos não dão importância mas o pacote fica lá esperando uma interface de rede wireless que nunca será instalada.

Mas o que isso têm haver com segurança? Veja só, um pacote em si instalado no sistema que hipoteticamente contenha um bug conhecido(mesmo que não tenha nenhuma interface instalada) vai permitir que a falha de segurança no equipamento seja explorada.

Mas claro, a criticidade disso vai depender se existe ou não um bug conhecido, mas quem garante que já não exista e que “ninguém” saiba?

O pacote wireless é um dos exemplos, mas podemos levar em consideração qualquer pacote ou serviço que não esteja sendo utilizado e que seja possível inativar.

Outra prática extremamente necessária é desativar portas de serviços que não estejam em uso, como por exemplo: ftp, telnet, http, api, etc.

Se você as utiliza, tudo bem, não tem problema alum utilizadas, desde que siga a recomendação da próxima dica!

Quanto mais portas estiverem habilitadas, maiores serão os alvos para tentativas de intrusão e ataque ao seu equipamento.

Dica 05 – Ative um firewall, faça e configure regras de filtragem para bloquear tráfego indesejado

No MikroTik como tantos outros sistemas possuem uma ferramenta poderosa, uma firewall statefulll.

Se você possui portas e serviços que não podem ser desativados, a criação de regras para filtragem de tráfego é necessária para limitar o lixo oriundo por malwares, tentativas de ataque de força bruta e ou acessos indevidos, assim evitando o comprometimento da qualidade de conexão do usuário final.

“Ah, mas eu nem sei quais serviços estão ativos em meu equipamento…”

Para isso existe uma ferramenta muito útil, um Port Scanner, um Escaneador de Portas.

Eu utilizo e recomendo o uso do NMAP, uma incrível ferramenta gratuíta e um grande aliado em sua jornada em redes de computadores.

No exemplo da imagem acima o NMAP identificou os serviços ativos no equipamento.

Você pode bloquear de vez ou liberar apenas um ou mais listas de IPs que julgar permitos para acesso àquele serviço.

Aliado ao uso de firewall no MikroTik também é possível filtrar alguns serviços adicionando o IP ou bloco de IP permitidos utilizando o campo ADDRESS de cada serviço em IP/Services, além de que também é possível alterar o número de porta default de cada serviço.

A Wiki da MikroTik fornece alguns tutoriais de configurações básicas, mas muito úteis:

https://help.mikrotik.com/docs/spaces/ROS/pages/328353/Securing+your+router

Existem diversas maneiras de hardening, não existe o firewall perfeito ou um que seja melhor que o outros, tudo depende da necessidade de sua rede.

Vale a pena estudar e se aprofundar no tema para melhor compreensão e aplicar as políticas necessárias para sua rede.

Dica 06 – Segurança física

Essas dicas podem até serem julgadas como paranóia, mas não são!

Em meus 18 anos de experiência já vi quase de tudo, as dicas abaixo fazem todo o sentido e vale a pena aplica-las.

Desativar interfaces não utilizadas

Equipamentos que estiverem instalados em ambientes externos e remotos podem ser alvo de atacantes para obter informações ou até mesmo sabotagem.

Mesmo que você tenha feito todo o trabalho de hardening, uma interface ativa desnecessariamente pode ser uma porta de entrada para análises mais profundas.

Não deixar arquivos de backup salvos no equipamento

No MikroTik por exemplo se você faz um reset físico em um equipamento, o arquivo de backup salvo em disco não é apagado. Sendo assim se um equipamento é furtado de sua rede e cair em mãos de um expert, as informações sensíveis podem ser obtidas pelo individuo e podendo compromenter sua operação.

Por padrão em versões mais antigas, o backup do MikroTik não é encriptado, a criptografia só é aplicada quando você define manualmente a senha. Esi mais uma vantagem de manter o equipamento atualizado, assim evitando o comprometimento.

O mais crítico neste caso é quando há um export de configuração em formato .rsc, formato este que não possue criptografia, mas que pode exibir informações sensíveis, pois o conteúdo é exibido em formato texto.

Desativar o LCD do equipamento ou configurar o modo read-only

Existem diversos equipamentos RouterBOARD que possuem uma tela LCD TouchScreen que permitem a visualização de informações do sistema em tempo real.

Além dessas informações também é possível fazer a adição de endereço IP, reiniciar o equipamento e até mesmo executar o reset para os padrões de fábrica, apenas utilizando o PIN default “1234”.

Mesmo que você já tenha configurado o usuário e senha no sistema a senha de acesso pelo LCD é outra.

Se você realmente precisa dessa função, certifique-se que esteja habilitado a opção read-only(Somente leitura).

Conclusão

Eu poderia ficar aqui descrevendo outras diversas possibilidades que permitem que um atacante possa afetar sua rede e equipamentos, mas ficaria um post muito longo.

Espero que tenha esclarecido alguns pontos e que você faça um ótimo proveito destas informações.

A segurança da sua rede é uma responsabilidade contínua, esteja sempre atento e atualizado.